Sophos:九成黑客濫用遙距桌面通訊協定發動攻擊

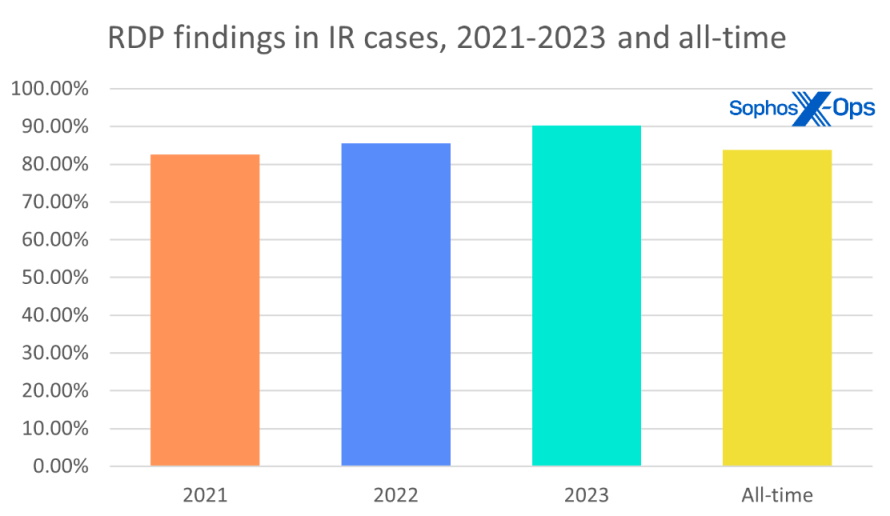

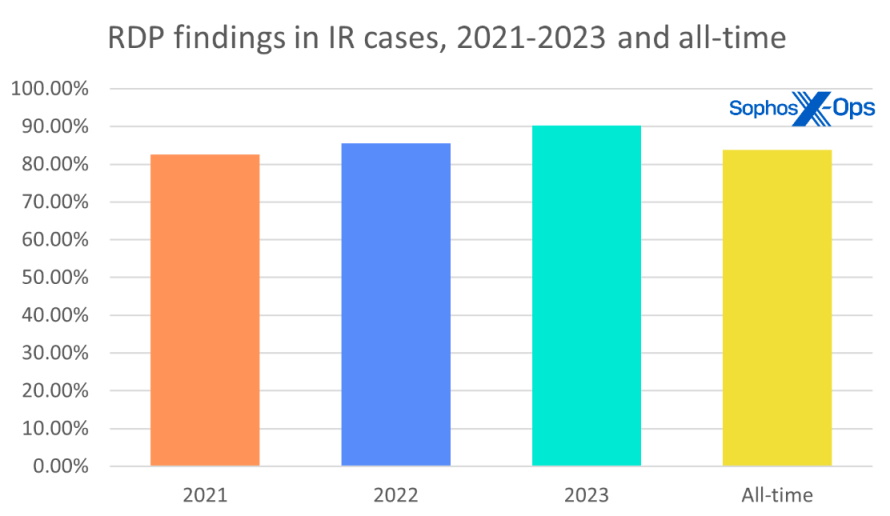

創新安全解決方案供應商Sophos,發布最新《Sophos 2024 H1主動攻擊者報告:網絡世界是否真的風平浪靜?》,報告發現黑客持續濫用Windows系統上用於建立遙距數據存取的遙距桌面通訊協定(RDP),而相關事故佔整體攻擊案例九成,創下Sophos於2021年的記錄新高。

遙距連接服務成黑客入侵網絡的主要渠道

當中,黑客最常見的初始入侵網路途徑為經外界接入的遙距連接服務(如 RDP),而相關事故則佔2023年Sophos的事故回應案例達65%。自Sophos於2020 年首次發布主動攻擊者報告以來,「經外界接入的遙距連接服務」一直成為黑客最常用的初始入侵途徑,故系統安全團隊應視之為明確警號,並於評估企業風險時,優先協助企業管理經外界接入的遙距連接服務。

Sophos首席駐場科技總監John Shier表示:「對許多企業而言,無疑遙距連接服務是現今企業的必要營運方式,但企業領袖亦應注意其風險。為了從企業身上獲取豐厚的利益,熟悉遙距連接服務的黑客將時刻看準機會入侵企業。如企業未有深思熟慮則對外開放相關服務,最終必定招致不必要的損失。加上,黑客只需短時間即可鎖定並破壞暴露於外界的RDP伺服器,而在沒有額外保護的情況下,他們亦能輕易找到等待在另一端的Active Directory伺服器。」

在Sophos X-Ops所處理的事故中,黑客成功於六個月內四度入侵受害機構,而入侵的渠道每次均為其公開的RDP埠,令黑客輕易取得初始存取權限。當他們成功入侵內部系統,則能隨意於機構的網絡橫向移動,並下載惡意二進制檔案、停用端點保護,以及建立遙控存取連線。

現時,「憑證竊漏」和「憑證漏洞」仍然是網絡攻擊的常見成因。根據Sophos於去年八月發布的《2023 年科技領袖的主動攻擊者報告》,「憑證竊漏」的次數首度超越「憑證漏洞」,成為最常見的攻擊成因,而2023年後半年的整體趨勢則維持不變。回顧整年的事故案例,則有逾半案例涉及憑證竊漏。從Sophos於 2020年至 2023年所錄得的數據,憑證竊漏一直是攻擊的首要成因,當中有近三分之一的事故均與憑證竊漏有關,而有近43%的受訪企業仍未建立多重認證。另外,總結Sophos於2020年至2023年的全年數據,「憑證漏洞」為第二大常見的攻擊成因,分別佔16%和30%。

John Shier續指:「風險管理是一個持續的過程。在面對頑強的網絡攻擊時,擁有良好風險管理策略的企業則能保持良好的安全狀態。在管理安全風險時,企業除了應優先識別和處理風險外,他們應掌握風險資訊而採取適切行動。現時,企業受限於如開放RDP的風險因素,令黑客得以輕鬆入侵企業。從而,他們應減少系統暴露於外界和採用易受攻擊的服務,並加強身分驗證以保護網路,將有效加強企業網絡安全,並能更有效擊退網絡攻擊。」

Sophos 的2024 年主動攻擊者報告針對全球 26 個行業共150多宗事故的調查結果。受攻擊的企業分別來自 23個不同的國家,包括:美國、加拿大、墨西哥、哥倫比亞、英國、瑞典、瑞士、西班牙、德國、波蘭、義大利、奧地利、比利時、菲律賓、新加坡、馬來西亞、印度、澳洲、科威特、阿拉伯聯合酋長國、沙地阿拉伯、南非和波札那。