Barracuda:惡意機械人程式以住宅IP地址假扮真人

雲端安全解決方案供應商Barracuda發表最新一份威脅聚焦報告,顯示在2023年上半年,有害或惡意機械人程式使用住宅IP地址發動攻擊,並不被針對已知惡意IP地址的安全封鎖所發現。不少使用或後來獲分配相關IP地址的人士發現自己陷入「驗證碼地獄」,無法通過Google或Cloudflare的檢查,因為他們的IP觸發警報系統,被認定曾進行惡意活動。

追蹤好與壞機械人程式行為

機械人程式是能夠在網絡上自動執行任務的軟件,例如搜尋引擎爬蟲 (search engine crawling)。Barracuda研究人員每年都會追蹤好機械人和壞機械人程式之普及程度和行為。

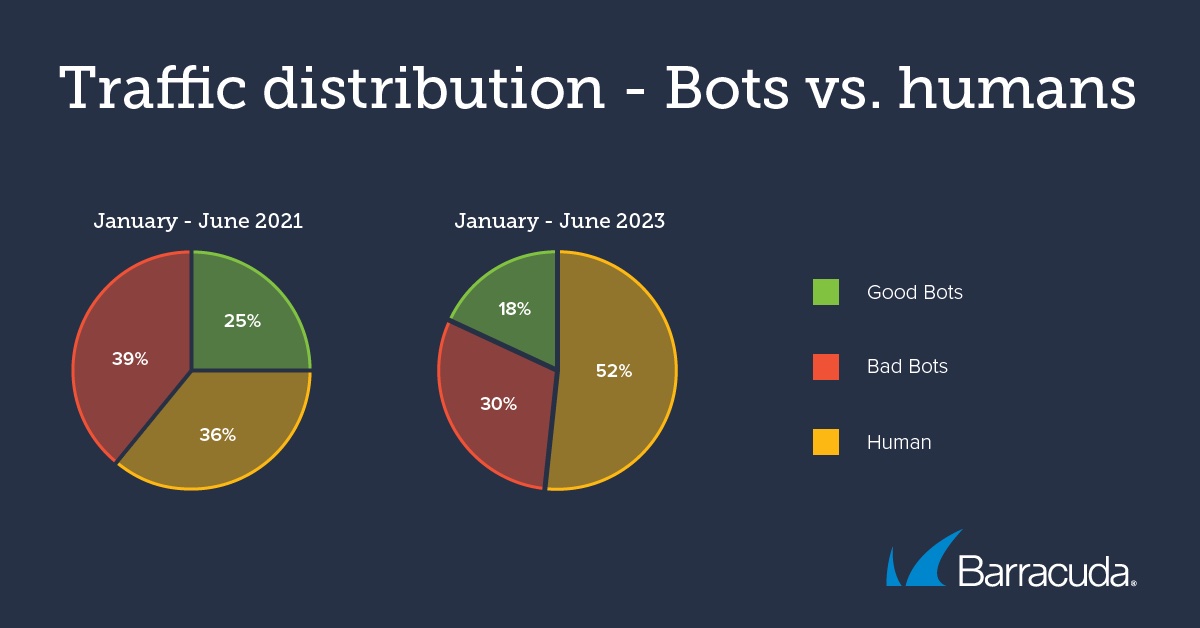

2023年上半年的數據顯示,近半 (48%) 全球網絡流量來自機械人程式,當中大部分是由惡意程式帶來。這些複雜的電腦程式所能製造的麻煩和破壞,在速度及規模上都是人手攻擊難以企及。

在2021年,惡意機械人程式以「零售機械人程式」為主流,它們負責尋找稀有且搶手的運動鞋和玩具,並轉售圖利。到了2023年,惡意機械人程式則較常被用於更高階的攻擊。

保護API措施較少成為目標

惡意機器人程式手握數百萬個常見的用戶名稱和密碼,在互聯網上以無數個用戶名稱及密碼的組合發動攻擊,入侵電郵帳戶,尤其是那些可以透過應用程式介面 (API) 進行存取、防禦能力較弱的帳戶。

API的保護措施較少,並廣泛用於自動化流程和通訊,使其逐漸成為網絡攻擊的目標。以API存取電郵和收件匣的應用程式包括:可向潛在或現有客戶發送及追蹤大量或個人化郵件的電郵行銷應用程式,以及將電郵管理、驗證和自動化電郵的應用程式。

Barracuda應用和雲端安全主管產品市場經理Tushar Richabadas表示:「未經安全保護的API、虛弱的身份驗證和存取措施,以及缺乏針對機械人程式的特定安全措施 (如限制進站流量的數量和速度) 的機構,都容易受到這些機器人程式的攻擊。機構可能會因為需要投放大量解決方案而不知所措,但好消息是,解決方案正在整合成能夠識別和阻止惡意機械人程式的網站應用和API保護 (WAAP) 服務。」

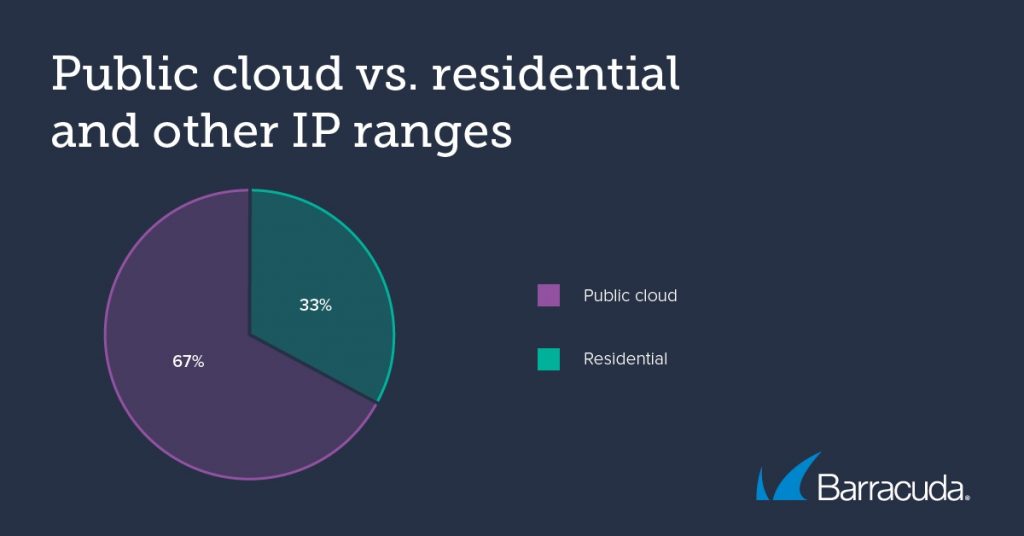

研究也顯示,2023年上半年,72%的惡意機械人程式流量來自北美,這是因為約三分二 (67%) 的惡意流量來自託管供應商,包括兩個大型公有雲AWS和Azure,導致流量源頭在地理上集中在北美地區。而其他源頭依次為阿聯酋 (12%)、沙特阿拉伯 (6%)、卡塔爾 (5%) 和印度 (5%)。